Są instytucje i zakłady gdzie kontrola dostępu nie jest tylko ułatwieniem, ale jest ona uregulowana wymogami prawnymi w celu ochrony poufnych danych lub tajnych informacji. Niemniej system kontroli dostępu może być stosowany i jest stosowany powszechnie w firmach, szkołach na imprezach masowych, a nawet w domach.

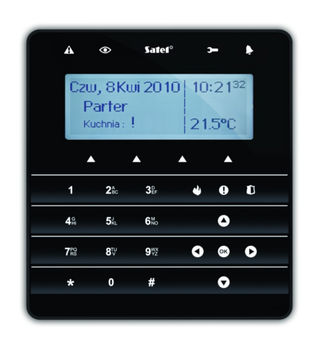

Z uwagi na duże zróżnicowanie wymogów pomiędzy archiwum prezydenta kraju lub głównym laboratorium strategicznego zakładu, a furtką pana Kowalskiego kontrolę dostępu możemy podzielić na trzy zasadnicze poziomy. W zależności od konieczności dobieramy urządzenia tak, aby kontrola dostępu zapewniała adekwatne zabezpieczenie. Sama kontrola dostępu do pojedynczego punktu składa się z urządzenia zewnętrznego tj. czytnika, skanera lub klawiatury oraz elektrozamka (rygla elektrycznego), który fizycznie blokuje zaporę. Zarówno jedno jak i drugie urządzenia może być odpowiednio zaawansowane. Jako najprostszy poziom kontroli stosujemy klawiaturę kodową. Zwolnienie zabezpieczenia następuje po podaniu kombinacji cyfr przez osobę autoryzowaną. Jest to najbardziej powszechne rozwiązanie, stosowane zarówno w zakładach pracy jak i w furtkach przydomowych i klatkach schodowych. Kolejnym, wyższym poziomem zabezpieczenia są karty kodowe, mogą to być karty z nadrukowanym kodem kreskowym, magnetyczne lub chipowe. Otwarcie przegrody następuje po przyłożeniu do skanera / czytnika karty. Najwyższy poziom zabezpieczeń to czytniki biometryczne - od czytników linii papilarnych po skanery tęczówki i czytniki kodu DNA. Możliwe jest również miksowanie poziomów w celu zwiększenia poziomu zabezpieczeń, przy ograniczeniu kosztów. Można zastosować zintegrowanie poziomu pierwszego z drugim i uzyskujemy punkt, w którym do zwolnienia blokady konieczne jest przyłożenie karty i wprowadzenie kodu.

Kontrola dostępu może zostać zintegrowana z systemem alarmowym lub antynapadowym i po uruchomieniu systemu w momencie napadu lub włamania zostają odcięte określone pomieszczenia. Dokładnie odwrotnie działa to w przypadku systemu przeciwpożarowego. Punkty stanowiące najkrótszą drogę ewakuacji zostają otwarte, natomiast inne drogi zostają odcięte w celu ułatwienia opuszczenia zagrożonej strefy.

Zastosowanie kontroli dostępu np. do szkoły pozwala na kontrolowanie osób przebywających na terenie placówki i łatwiejsze wyeliminowanie handlu narkotykami przez dilerów z zewnątrz. W firmach można w prosty sposób kontrolować np. magazyn części lub gadżetów reklamowych, czy tez dostęp do danych i wiedzieć, kto i kiedy miał dostęp do wydzielonych stref. Innym zastosowaniem w firmach jest kontrola czasu pracy np. za pomocą czytnika kart lub linii papilarnych. Uzyskujemy dokładną informację, o której dany pracownik przyszedł do pracy, oraz o której opuścił teren zakładu.